ファイアウォールデータ販売開始

サービスの特徴

長年のデータ収集による攻撃元IPデータベース

- 2000年12月から蓄積した攻撃元IPアドレスを利用し、最新の攻撃にも対応。

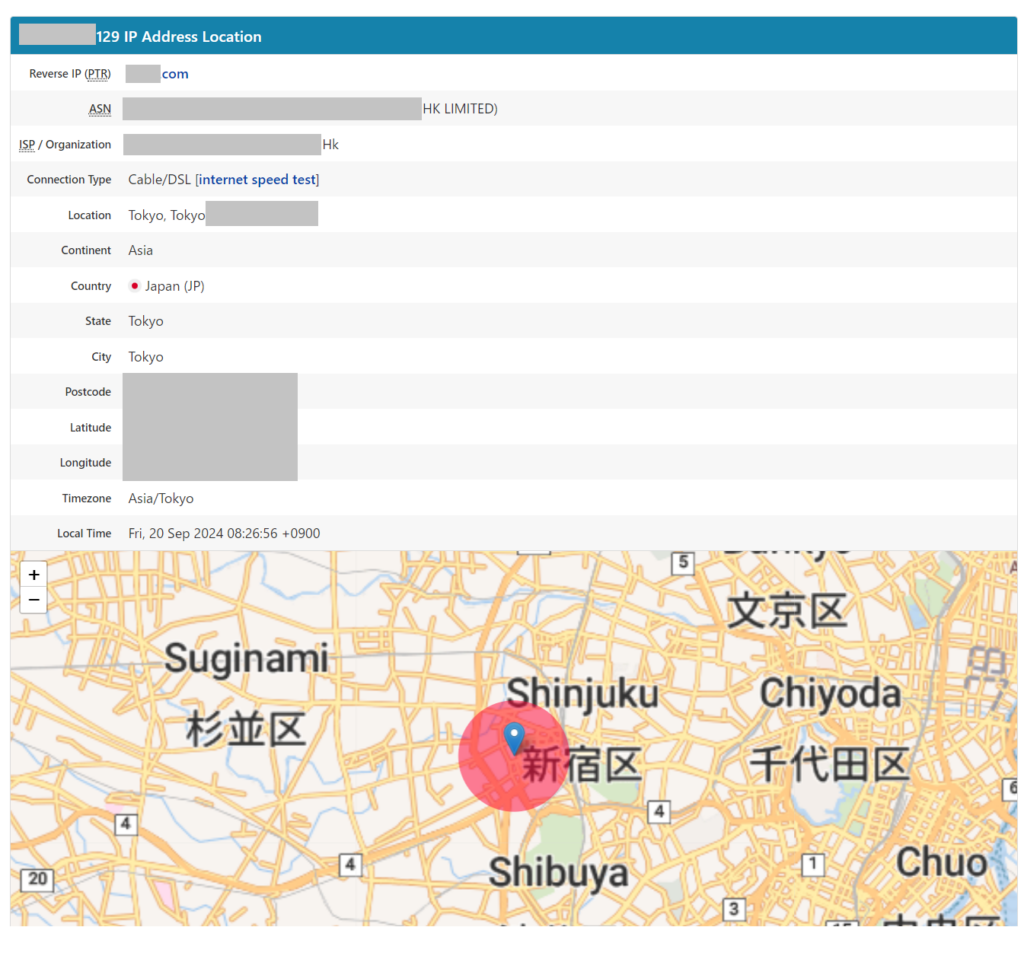

外国オーナーの国内サーバーからの攻撃も把握し遮断。攻撃元確認(IPアドレス所在地検知)システム

最近の手口は、弊社のように詳細確認しないと禁止しにくい国内サーバーを攻撃IPに使用

サーバー負荷を劇的に軽減

- 攻撃元IPを事前にブロックするため、侵入検知が不要。これによりサーバーへの負荷を最小限に抑え、安定した運用が可能です。

迷惑メール対策で正確なIPブロックを実現

- 正規メールアドレスを照合して、迷惑メール送信元IPを正確にブロックします。例えば、偽の@google.comアドレスを検知し遮断することで、迷惑メールを効果的に防止します。

メール送信元の整合性を確認

事例) @google.comの正規の送信アドレスを全検索。当てはまらないIPは全て禁止。当てはまる場合はそのメールアドレスだけ迷惑メールと判断。このような高度な判定を行っているところは少ない。

信頼性の高い設定を提供

- ノーブル・システムのパブリッククラウドで実証済みの設定を配布。

専門家によるサポート

- 一部上場企業の情報通信技術部で、セキュリティシステムや多重通信製品、ISO20794通信プロトコルを発明した開発者が在籍。

高効率な運用

- 他の侵入検知システム(IDS・IPS 38万〜84万円/年)に比べ、ノーブル・システムのファイアウォールは、高速で手間がかからず効率的に運用できます。

導入時に併用して侵入検知が作動しなくなることを確認すれば、侵入検知の代替になることを確認して導入することが可能です。

判断値の調整不要で導入可能

- 侵入検知とちがい誤作動防止の判定の設定等不要。事前遮断IP登録のため簡単導入。

国内の電気通信事業者との連携

- 同業の電気通信事業者へ不正IPの連絡を行い、改善されたIPは正常に復活。

簡単なデータ活用

- サーバー技術者がコピーアンドペーストして利用可能なテキストデータとして提供。

圧倒的なコストパフォーマンス

- 価格:ファイアウォール1台:100,000円/年(税別)

通常の侵入検知システムは数十万~数百万円かかるのに対し、ノーブル・システムのファイアウォールは驚くほどの低価格で提供します。高性能かつコストを抑えた選択肢です。

- 保険割引:ノーブル・システムの製品利用時は、提携損保会社のサイバーセキュリティ保険が大幅割引(要お問い合わせ)

- 更新頻度:毎月更新あり、1年間ダウンロード回数無制限

- 信頼性:届出電気通信事業者のパブリッククラウドで1ヶ月運用し、問題のなかったリストを次月公開

- 対応OS:BSD系(freeBSD)ファイアウォール ipfw用のリストを提供(Linux用も添付)

- 付属品:spamassassin用の追加定義ファイル付き

| 項目 | ファイアウォールデータ | 侵入検知システムIDS・IPS |

|---|---|---|

| 年額 | \100,000円(税込) | \380,000~\1,000,000円(税込) |

| 端末台数 | 制限なし | 制限なしだが、実際は速度が遅い |

ファイアウォールリストの利点

- 即時対応:侵入検知システムのような遅延がなく、攻撃元IPを事前に遮断

- 被害の未然防止:最新の攻撃は被害発生までの時間が短く、迅速な対策が可能

- 高い防御力:大企業でも防げない攻撃を、豊富なデータでカバー

攻撃元IPリストの重要性

攻撃者は数万のIPアドレスをプールし、自動で変更しながら攻撃を行います。ノーブル・システムは20年以上にわたるデータ収集により、有効な防御リストを構築しています。

データ収集と管理

- 49,725以上の攻撃元IPを収集(24/10バージョン)

- 詳細な判定:DNS設定を検索し、攻撃IPかの詳細判定を実施

- 国内事業者との連携:攻撃に利用されている国内IPについては事業者へ連絡し、改善を促進

- スパムメールの正確な判別:正規メール送信IPの把握により、詐称IPだけを正確にブロック

技術力がもたらす安心と信頼

- 高速物理サーバで通信パケットをリアルタイムにモニタリング。さらに、楕円暗号化(ECDSA)技術を用いることで、従来のRSA方式に比べて10倍の高速処理を実現し、セキュリティ対策もスピードも兼ね備えています。

- 静的ルーティング:アドレス詐称防止と高速処理を両立した環境で攻撃IPの情報収集

以上で漏れのない攻撃の全体把握とIPを検出。IPを禁止することで攻撃負荷が低くなり侵入条件が成立しなくなる。

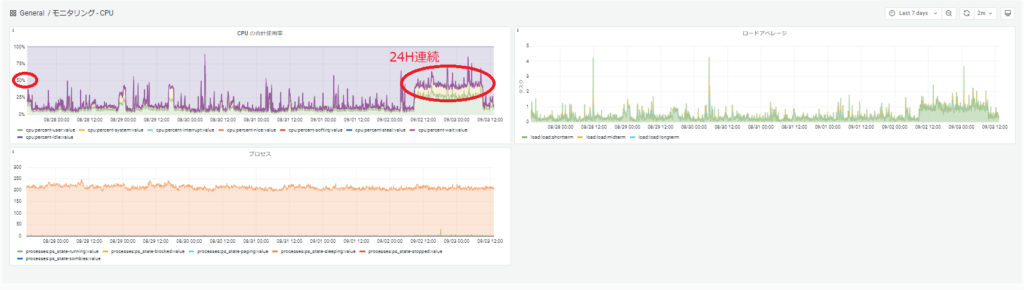

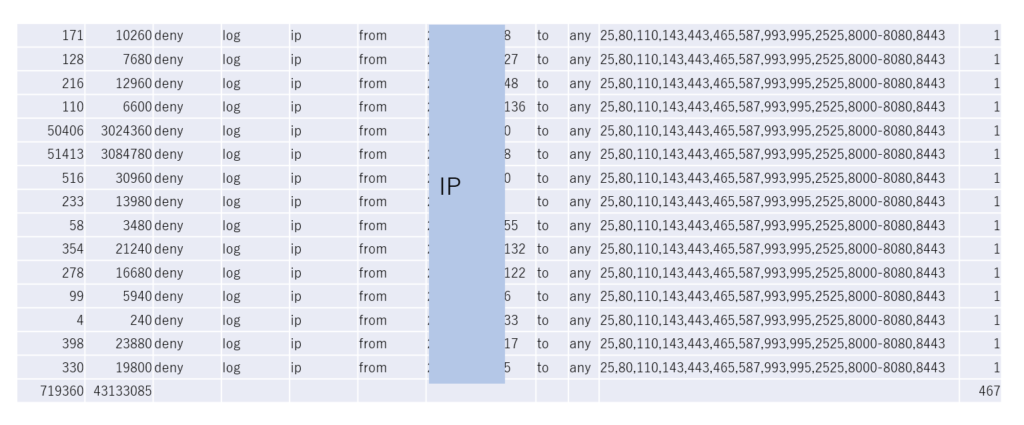

24時間で禁止済のIPから表のように、72万パケット、4,300百万バイト。それ+αの24時間の連続攻撃

24時間総攻撃を受けても50%以下の負荷レベルのため攻撃が成立しない

BSD系(freeBSD)OS推奨の理由

- 高速処理:OSの処理(カーネル)内で直接動作するipfwを使用し、高速なルール適用が可能

- シンプルな設定:直感的で読みやすい設定方法

- 軽量な実装:システムリソースの消費が少なく、高パフォーマンスを実現

- 動的ルールのサポート:動的に変更可能なフィルタリングが可能

- 拡張性:トラフィック制御や帯域制御が容易

- sin+finなど部分欠如メッセージがOS内部で排除。他OSのように速度が低下しない

※linuxのnftables は、カーネル API を使用し iptables で起きていたパフォーマンス問題を解決するといわれていますが、5万IP程(24/11版)設定するとfreeBSDのipfwの設定は10秒ほどで終了しますが、linuxのnftablesで利用可能メモリーを増やし実行しても、

#sysctl -w net.core.rmem_max=4194304

#sysctl -w net.core.wmem_max=4194304

設定に120分程かかります。(設定完了するまでftpなどが止まることがあります)

導入のメリット

- 20年以上の実績:長年培ったデータと経験で、信頼性を確保。

- 常に最新の脅威に対応:毎月更新される攻撃元IPリストで、常に最新の脅威に対応。

- 抜群のコストパフォーマンス:他システムに比べて驚くほどの効率と低コストで導入可能。

- サーバー負荷の大幅軽減:攻撃元を事前にブロックすることで、サーバー負荷を最小限に抑え、他システムよりも10倍の効率を実現。

パッケージ内容

- BSD系(freeBSD)OS用ファイアウォール ipfwのカットアンドペーストできる設定データ

■freeBSD用 例

##最近追加 241101

##

## deny_port はサーバーに合わせて書き換え

## fw_cmd fw_add はコメントを外す。追加でオプションつけることができます

## 行番号は被っていた場合、その数字からスタートに上書きされます

# fw_cmd="/sbin/ipfw -q"

# fw_add="${fw_cmd} add"

${fw_add} 9800 deny log all from 1.0.204.198 to any ${deny_port}

${fw_add} 9801 deny log all from 1.4.198.240 to any ${deny_port}

${fw_add} 9802 deny log all from 1.32.216.37/24{37,80,89,188,202,223,236} to any ${deny_port}

${fw_add} 9803 deny log all from 1.32.237.41/24{41,50,70,76,81,85,138,144,178,185,234,238,240} to any ${deny_port}

${fw_add} 9804 deny log all from 1.46.142.0 to any ${deny_port}

- Linux用データも添付(freeBSDと比較して数倍から十倍のファイルサイズと速度のため非推奨)

■Linux nftables例(上の5行と同じアドレス)

define blocked_ports = { 25, 80, 110, 143, 443, 465, 587, 993, 995, 2525, 8000-8080, 8443 }

ip saddr 1.0.204.198 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.4.198.240 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.216.37 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.216.80 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.216.89 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.216.188 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.216.202 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.216.223 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.216.236 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.41 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.50 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.70 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.76 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.81 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.85 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.138 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.144 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.178 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.185 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.234 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.238 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.32.237.240 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

ip saddr 1.46.142.0 tcp dport $blocked_ports counter log prefix “[ns-fw drop] " drop;

- spamassassin用にカットアンドペーストできる追加定義ファイル

■例

# カスタムルール: “不正利用*一時停止"を含む場合

body CUSTOM_RULE /不正利用.*一時停止/

score CUSTOM_RULE 18.0

describe CUSTOM_RULE Rule for matching “不正利用*一時停止"

# カスタムルール: Authentication-Resultsヘッダーに “dmarc=fail" が含まれる場合

header CUSTOM_DMARC_FAIL Authentication-Results =~ /dmarc=fail/

score CUSTOM_DMARC_FAIL 18

describe CUSTOM_DMARC_FAIL Rule for detecting DMARC failure in Authentication-Results

# “本人様確認*制限" を含む本文に対して18点を追加するルール(*は任意の文字列)

body CUSTOM_RULE_BODY_CONFIRMATION2 /本人様確認.*制限/i

score CUSTOM_RULE_BODY_CONFIRMATION2 18.0

describe CUSTOM_RULE_BODY_CONFIRMATION2 “Body contains '本人様確認*制限'"

の3つのファイルが添付されています

詳細情報についてのご質問等は、ノーブル・システムまでお気軽にお問い合わせください。

コメントを投稿するにはログインしてください。